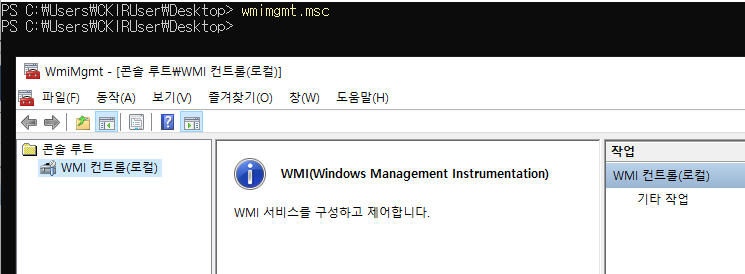

오브젝트에 관한 내용을 모른다면 이해하기 어렵다. 이전 포스트를 보고 오는 것을 추천한다. 2024.03.01 - [programming ⌨/파워쉘 PowerShell] - 나를 위한 PowerShell(6) : Object 다루기 나를 위한 PowerShell(6) : Object 다루기 PowerShell은 객체 지향형 모델이다. 객체 지향형 모델은 여러 독립적인 부품들의 조합, 즉 객체들의 유기적인 결합으로 이루어진 모델이다. 사용자의 측면에서 아래 "Windows PowerShell in Action"의 저자 kortsec1n4mationm.tistory.com 이번 포스팅에서는 WMI(Windows Management Instrumentation)에 대해 알아볼것이다 WMI는 Windows 기반..