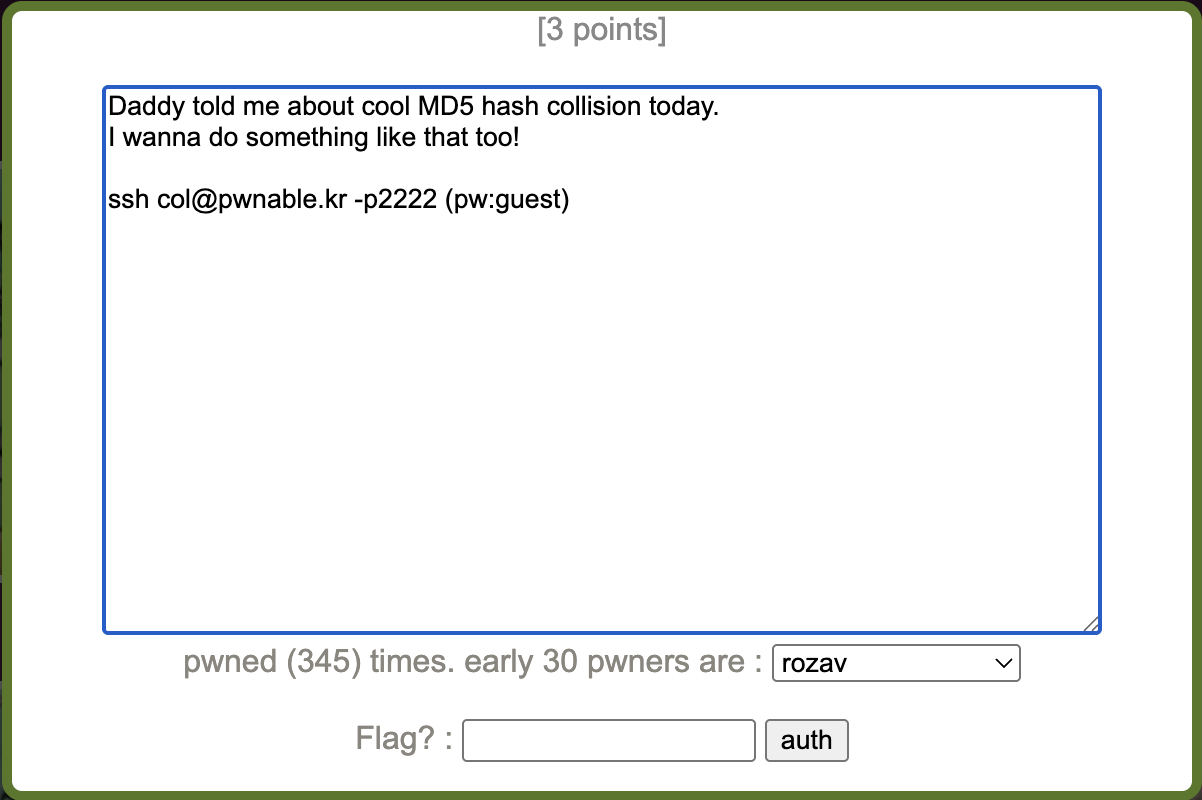

0x01 문제 설명scp -P 2222 col@pwnable.kr:[대상 파일] [받을 위치]명령을 통해 로컬로 col 과 col.c 파일을 받아왔다.또한, 로컬에서 pwntools 를 사용해 접속하는 방법은 아래와 같다.from pwn import *argv = [b"AAAA"]s = ssh("col", "pwnable.kr", port=2222, password="guest")p = s.process(["/home/col/col"] + argv)0x02 풀이 과정#include #include unsigned long hashcode = 0x21DD09EC;unsigned long check_password(const char* p){ int* ip = (int*)p; int i; i..